5 hari lalu perusahaan sekuriti Securi memberikan informasi bahwa mereka telah menemukan celah keamanan XSS pada puluhan plugin wordpress populer. Celah keamanan ini disebabkan kesalahan implementasi penggunaan fungsi wordpress add_query_arg() dan remove_query_arg() oleh para developer plugin wordpress. Mengapa bisa terjadi kesalahan? Hal ini karena kurangnya penjelasan yang terdapat pada halaman wordpress Codex sehingga developer menganggap fungsi tersebut telah aman memfilter hasil input data dari user.

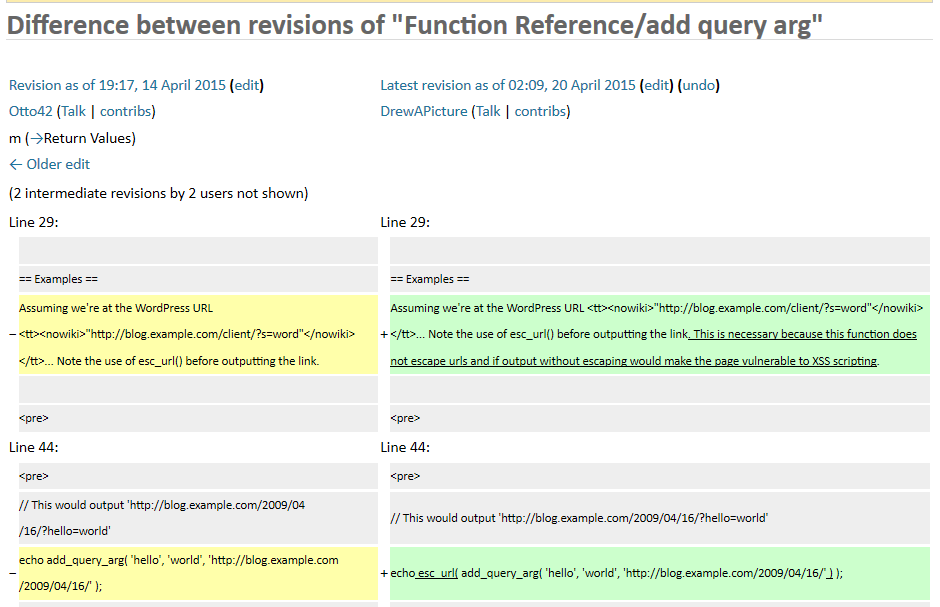

Sebagai informasi bahwa halaman codex wordpress ini dibuat sejak tahun 2009. Tapi beberapa tahun ini, Samuel ‘Otto’ Wood melakukan beberapa perubahan dengan menambahkan informasi seputar fungsi esc_url() tapi ternyata malah mengakibatkan ketidak akuratan data. Informasi yang tidak akurat tersebut bertahan selama 5 tahun dan membawa ratusan bahkan mungkin ribuan developer menggunakan kode yang tidak aman pada plugins mereka.

Celah keamanan ini pertama ditemukan oleh Joost de Valk (Yoast) yang secara mendetail menjelaskan permasalahan ini. Pada hasil penelusurannya ternyata celah kemanan ini ditemukan tidak hanya pada plugin WordPress Seo miliknya melainkan dari 300 – 400 plugin yang telah di analisa Securi. Mereka menemukan 15 plugin yang kedapatan mempunyai celah keamanan XSS ini. Berikut ini adalah beberapa plugin tersebut.

- Jetpack

- WordPress SEO

- Google Analytics

- All In one SEO

- Gravity Forms

- Multiple Plugins from Easy Digital Downloads

- UpdraftPlus

- WP e-Commerce

- WPTouch

- Download Monitor

- P3 Profiler

- Give

- iThemes Exchange

- Broken-Link-Checker

- Ninja Forms

- Aesop Story Engine

- My Calendar

Dengan lebih dari 37.000 plugin yang terdapat di direktori, Gary Pendergast dari pihak wordpress yang bertugas menangani hal ini menyampaikan, bahwa Dia tidak mempunyai data resmi tentang berapa banyak plugin wordpress yang terpengaruh celah keamanan ini. Pengecekan saat ini yang dilakukan berdasarkan kasus per kasus yaitu artinya apabila ada laporan kasus tertentu baru akan dilakukan pengecekan pada plugin terkait.

Celah Keamanan XSS WordPress ini Sudah Lama terjadi

Sebelumnya Mike Jolley, Head developer dari Woothemes mempublikasi posting pada tahun 2013 yang menjelaskan tentang Manipulasi URL WordPress. Jolley mengingatkan bahwa dalam penggunaan fungsi add_query_arg() dan remove_query_arg() pada bagian akhir developer harus melakukan filter ulang yaitu dengan menggunakan fungsi esc_url. Seperti penjelasan dalam postingnya berikut ini

This caught me out a few weeks ago when I found out (the hard way) that WordPress doesn’t automatically sanitize the current URL if you don’t pass in your own. You need to use esc_url during output:

echo esc_url( add_query_arg( $key, $value ) );

If you forget to do this, a malicious URL, for example one containing some JavaScript, could potentially be output and executed on your page. Escape all the things to be safe!

Lakukan Update WordPress Segera

Kali ini pertama kalinya kolaborasi terbesar antara pihak external wordpress dan team core sekuriti wordpress, developer plugin untuk menyelesaikan celah keamanan ini. Pendergast mengkonfirmasi bahwa update wordpress telah tersedia. (WordPress 4.2) update tersebut hanya khusus untuk kode yang bermasalah saja hal ini untuk memperkecil kemungkinan adanya kerusakan website.

Plugin-plugin diatas tersebut juga sudah tersedia path nya sehingga anda tinggal lakukan saja update melalui panel dashboard wordpress anda. Segera update ya sebelum website anda terkena serangan XSS wordpress ini.

sumber :

- https://blog.sucuri.net/2015/04/security-advisory-xss-vulnerability-affecting-multiple-wordpress-plugins.html

- https://poststatus.com/coordinated-plugin-updates-to-address-security-vulnerability-in-many-popular-wordpress-plugins/

- https://yoast.com/coordinated-security-release/